この記事では,令和6年度 春期 情報処理安全確保支援士試験 午後問題 問2を図解入りで解説(独自の見解)します!

情報処理安全確保支援士試験に向けて勉強されている方の参考になれば幸いです.

本記事における出典:令和6年度 春期 情報処理安全確保支援士試験 午後 問2

IPA(問題冊子・解答例・採点講評)のリンク

本記事内の解答例については,全てIPA公式からの引用になります.

設問1 〔DDoS攻撃に対する調査〕について

設問1は,若干の読解要素を含む知識問題中心の構成でした.

(1) 空欄【 a 】に入れる攻撃の例

| 項番 | 攻撃 | 例 |

| (省略) | (省略) | (省略) |

| 4 | HTTP GET Flood 攻撃 | 【 a 】 |

解答例

公開Webサーバ,取引先向けWebサーバを攻撃対象に,HTTP GET リクエストを繰返し送る.

解説

HTTP GET Flood 攻撃と言えばDDoS攻撃の代表格であり,ターゲットとなるWebサーバに対して大量のHTTP GET リクエストを送り付けることで,Webサーバのリソースを枯渇させ,サービスを妨害する攻撃です.

問題文に「H社での攻撃対象を示して具体的に」とあるので,H社における攻撃対象を考えてみましょう.前述の通り,HTTP GET Flood攻撃のターゲットはWebサーバになります.

図1「H社のネットワーク構成」を見てみると,外部ネットワークからアクセスできる領域に置かれているWebサーバは,公開Webサーバと取引先向けWebサーバの2つであることが分かります.

これに,最初の解説文(黄色マーカー)を組み合わせることで,「公開Webサーバ,取引先向けWebサーバを攻撃対象に,HTTP GET リクエストを繰返し送る.」という解答を作ることができます.

(2) 下線①の場合に発生する弊害

下線①は,問題冊子15ページのT主任とL部長の会話の中にあります.

T主任:例えば,アノマリ型IPS機能で,トラフィック量について,しきい値が高すぎる場合にも,① しきい値が低すぎる場合にも弊害が発生するので …(後略)

解答例

正常な通信を異常として検知してしまう.(20字)

解説

令和6年度春期 情報処理安全確保支援士試験 午後 問1 徹底解説でも紹介しましたが,安全性と可用性のトレードオフに関する問題は,よく出題されるので,ぜひ押さえておきたいポイントの1つです.

「トラフィック量のしきい値が低い」場合,「たまたまアクセスが集中してトラフィック量が微増した」といった事態でも,異常として誤検知してしまう可能性があります.

これを端的にまとめると,「正常な通信を異常として検知してしまう.」という解答になります.

(3) 空欄 b, c に入れる適切な字句

空欄b・cは,問題冊子15ページのT主任とL部長の会話の中にあります.

(前略)現在のDNSサーバを廃止して,権威DNSサーバの機能をもつサーバ(以下,DNS-Kという)とフルサービスリゾルバの機能をもつサーバ(以下,DNS-Fという)を社内に新設します.インターネットから社内へのDNS通信は【 b 】への通信だけを許可し,社内からインターネットへのDNS通信は【 c 】からの通信だけを許可します.

空欄 b・c には,DNS-F,DNS-K のいずれかが入ります.

解答例

b)DNS-K

c)DNS-F

解説

空欄b:外部からのDNSリクエストに応じて,特定のゾーン(社内ドメインなど)の権威を持つ応答を返す必要があります.従って,空欄bは権威DNSサーバ(DNS-K)が適切です.

空欄c:社内からインターネットに向けたDNSクエリに対応する必要があります.(具体的には,社内のDNSリクエストに対して外部のDNSサーバと通信して名前解決を行います.)従って,空欄cはフルサービスリゾルバ(DNS-F)が適切です.

設問2 〔対策V-1についての検討〕

この大問は,読解力と一般知識の融合問題で構成されていました.また,最近の傾向として字数制限を設けない自由記述が増えています.

(1) 表5中の空欄 d, e に入れる手順

(1) 攻撃者が,フィッシングメールを使って,VPNダイアログ画面を装った罠のWebサイトに正規利用者を誘導し,正規利用者に利用者IDとパスワードを入力させる.

(2) 【 d 】

(3) 【 e 】

(4) 攻撃者が,社内ネットワークに不正に接続する.

解答例

d)攻撃者が,正規のVPNダイアログに利用者IDとパスワードを入力すると,正規利用者のスマートフォンにセキュリティコードが送信される.

e)正規利用者が受信したセキュリティコードを,罠のWebサイトに入力すると,攻撃者がそれを読み取り,正規のセキュリティコード入力画面に入力することで認証される.

解説

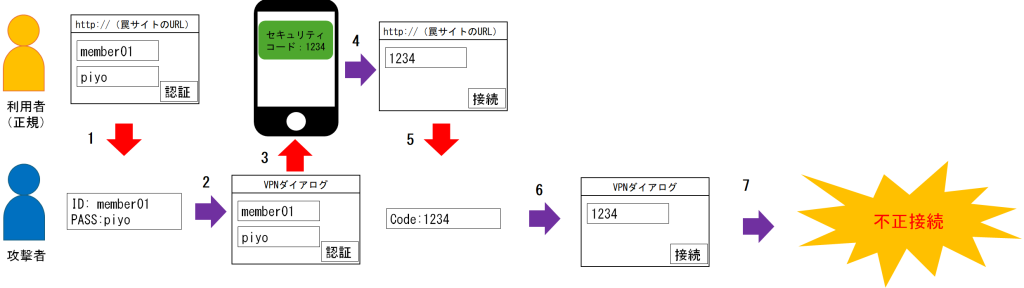

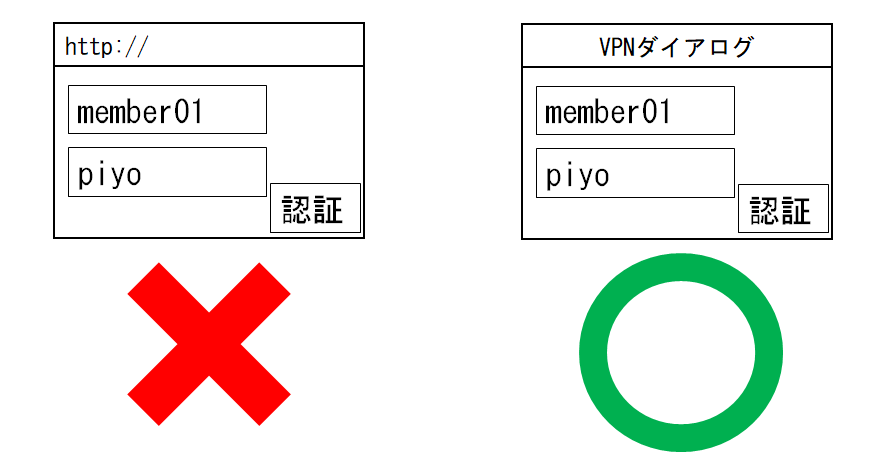

今回の事例を模式図で表してみました.以下は,攻撃者がフィッシングメールを使ってVPNに接続するまでの流れです.

空欄 d は,上図の矢印1~3の内容・流れをまとめたものです.

空欄 e は,上図の矢印5~7の内容・流れをまとめたものです.

(2) 下線②について,注意喚起の内容

下線②は,問題冊子16ページ下部にあります.

T主任:(前略)②たとえ罠のWebサイトへのURLリンクをクリックしてしまっても,不正なリモート接続をされないように,従業委員全員が理解できる内容を,注意喚起する必要があります.

解答例

認証情報の入力は,受信したメール内のURLリンクをクリックして起動した画面には行わず,VPNダイアログにだけ行う.

解説

「たとえ,罠サイトを開いてしまったとしても,機密情報さえ入力しなければ良い」という発想です.正規のVPNソフトは,「VPNクライアントソフトウェア起動時に表示されるダイアログボックス」に認証情報を入力する方式であるため,それ以外(すなわち,受信したメール内のURLリンクをクリックして起動した画面)はフィッシングであると判断できます.

もっとも,ドライブバイダウンロード攻撃等の脅威があるため,可能ならば受信したメール内のURLリンクをクリックしないに越したことはありません.(本問では,通常の業務でメール内にURLリンクを添付することがあるため,それは規制出来なかったようです.)

設問3 〔対策V-3についての検討〕

読解力中心の問題でした.対話文や表にある記述から,解答の手がかりを得ることができる問題です.

(1) 下線③について,設定Pを突破する方法(30字以内)

下線③および解答の手がかりは,問題冊子17ページのL部長とT主任の会話にあります.

(前略)

T主任:VPN-Hには,どのような通信要求に対しても応答しない“Deny-All”を設定した上で,あらかじめ設定されている順番にポートに通信要求した場合だけ所定のポートへの接続を許可するという設定(以下,設定Pという)があります.

L部長:設定Pの注意点はあるのかな.

T主任:設定されている順番を攻撃者が知らなくても,③攻撃者が何らかの方法でパケットを盗聴できた場合,設定Pを突破されてしまいます.

(後略)

解答例

盗聴したパケットと同じ順番に通信要求を送信する.(25字)

解説

「あらかじめ設定されている順番にポートに通信要求した場合だけ所定のポートへの接続を許可するという設定」という仕様がほぼそのまま答えになります.

盗聴したパケット(⇒ あらかじめ設定されている順番)なので,これと同じ順番に通信要求を行うことで,設定Pを突破されてしまいます.

下線④について,突破されない理由(40字以内)

表6 SPAの主な仕様(項番2のみ抜粋)

項番2:SPAパケットにはランダムデータが含まれており,送信先で検証される.以前受信したものと同じランダムデータをもつSPAパケットを受信した場合は,破棄される.

T主任:SPAなら,④攻撃者が何らかの方法でパケットを盗聴できたとしても,突破はされません.

解答例

SPAパケットはユニークであり,同じパケットを再利用すると破棄されるから(37字)

解説

先ほどと同じように,盗聴したパケットを使って突破しようと思っても,項番2にある「以前受信したものと同じランダムデータをもつSPAパケットを受信した場合は,破棄される.」という仕様により,弾かれてしまいます.(カンニング防止機能といったところでしょうか…)

設問4 〔DDoS攻撃に対する具体的対策の検討〕について

こちらは,知識問題が中心となっています.

(1) 下線⑤について,利用する外部サービス(20字以内)

下線⑤は,問題冊子19ページの中にあります.

(前略)通信回線については,DDoS攻撃で大量のトラフィックが発生すると,使えなくなる.これについては,通信回線の帯域を大きくするという方法のほか,⑤外部のサービスを利用するという方法があることが分かった.

解答例

・DDoS対策機能を有するCDNサービス

・クラウド型ファイアウォールサービス

・ISPが提供するDDoS防御サービス

(上記3つの中から,いずれか1つ)

解説

いずれも,被害サーバにDDoSのトラフィックが到達する前に,防御する仕組みになります.

「Cloudflare」や「Amazon CloudFront + AWS Shield」を意識した設問かと思われます.

(2) 下線⑥について,軽減できる理由(40字以内)

次の対応によって,⑥更にDDoS攻撃の影響を軽減できることが分かった.

・取引先には,H社との取引専用のPC(以下,取引専用PCという)を貸与する.取引専用PCには,Sソフトを導入する.

・取引専用PCごとのIDと秘密情報を,S-APPLと取引専用PCそれぞれに設定する.

・S-APPLに,取引専用PCがVPN確立後にアクセス可能なサーバとして,取引先向けWebサーバだけを設定する.

・UTMのファイアウォール機能で,インターネットから取引先向けWebサーバへの通信を拒否するように設定する.

解答例

・取引専用PC以外からの通信は取引先向けWebサーバに到達しないから

・UTMの設定変更によって,ボットネットからの通信が遮断されるから

・UTMの設定変更に伴って,外部からの接続対象サーバではなくなったから

解説

解答のポイントとしては,「取引専用PC以外から取引先向けWebサーバにアクセスできなくなった.」という点です.このことを文章から読み取ることができれば,自ずと上記の解答例に近いニュアンスで解答を作ることができるはずです.